شناسایی و مقابله با جاسوسی دولتی از طریق هشدارهای شرکت های فناوری و اقدامات امنیتی شخصی، راهکاری ضروری برای محافظت از داده های حساس در برابر حملات جاسوس افزارهای پیشرفته است.

یه روز معمولی بود که جی گیبسون یه اعلان غیرمنتظره روی آیفونش دریافت کرد. توی پیام اومده بود: «اپل یک حمله جاسوس افزار مزدور هدفمند علیه آیفون شما شناسایی کرده است.» این موضوع نشان دهنده اهمیت مقابله با جاسوسی دولتی است.

جالب اینجاست که گیبسون قبلا توی شرکت هایی کار می کرد که دقیقا همین جور جاسوس افزارهایی رو می ساختن که باعث می شه چنین اعلانی ارسال بشه. با این حال، بازم از اینکه روی گوشی خودش همچین پیامی دریافت کرده بود شوکه شد. به پدرش زنگ زد، گوشیش رو خاموش کرد و گذاشت کنار و رفت یه گوشی جدید خرید.

اون به تک کرانچ گفت: «خیلی ترسیده بودم. اوضاع خیلی به هم ریخته بود. یه افتضاح به تمام معنا بود.»

گیبسون فقط یکی از تعداد رو به افزایش آدماییه که دارن از شرکت هایی مثل اپل، گوگل و واتس اپ اعلان دریافت می کنن؛ شرکت هایی که همه شون هشدارهای مشابهی درباره حملات جاسوس افزاری به کاربرهاشون می فرستن. شرکت های فناوری روزبه روز دارن توی اطلاع رسانی به کاربرهایی که هدف هکرهای دولتی قرار می گیرن فعال تر عمل می کنن؛ به خصوص اونایی که از جاسوس افزارهای ساخته شده توسط شرکت هایی مثل اینتلکسا (Intellexa)، گروه ان اس او (NSO Group) و پاراگون سولوشنز (Paragon Solutions) استفاده می کنن. این تلاش ها در راستای مقابله با جاسوسی دولتی اهمیت زیادی دارد.

اما با وجود اینکه اپل، گوگل و واتس اپ هشدار می دن، دیگه توی مراحل بعدی دخالتی نمی کنن. این شرکت ها کاربرهاشون رو به آدمایی که می تونن کمکشون کنن راهنمایی می کنن، اما از اون مرحله به بعد خودشون کنار می کشن.

این همون چیزیه که وقتی یکی از این هشدارها رو دریافت می کنید، اتفاق می افته.

هشدار و مقابله با جاسوسی دولتی

یه اعلان دریافت کردید که می گه هدف هکرهای دولتی بودید. خب حالا باید چیکار کرد؟

اول از همه، این موضوع رو جدی بگیرید. این شرکت ها حجم زیادی از داده های تله متری درباره کاربرهاشون و اتفاقاتی که توی دستگاه ها و حساب های آنلاینشون می افته دارن. این غول های فناوری تیم های امنیتی دارن که سال هاست روی شناسایی، مطالعه و تحلیل این نوع فعالیت های مخرب کار می کنن. اگه اونا فکر می کنن شما هدف قرار گرفتید، احتمالا حق با اوناست.

نکته مهم اینه که در مورد اعلان های اپل و واتس اپ، دریافت کردنشون لزوما به این معنی نیست که هک شدید. ممکنه تلاش برای هک شکست خورده باشه، اما اونا باز هم می تونن بهتون بگن که کسی تلاش کرده وارد بشه.

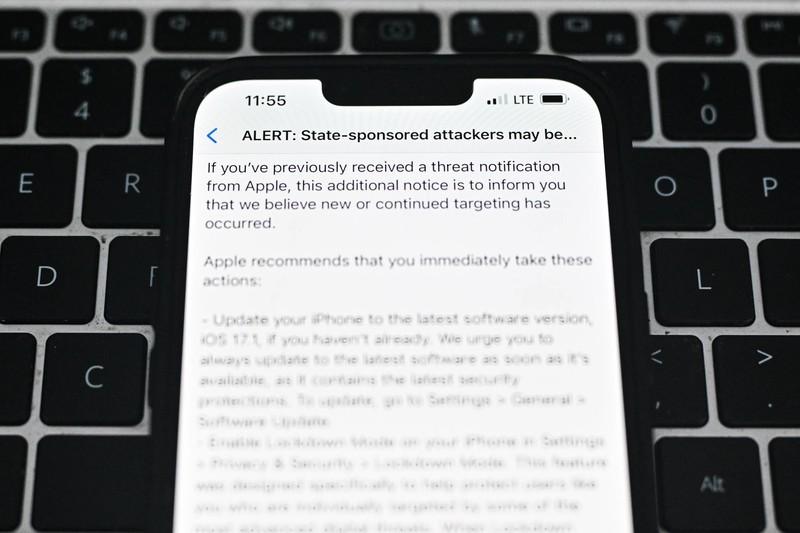

در تصویر زیر، نمونه ای از پیام های هشدار دهنده اپل را مشاهده می کنید که برای آگاه سازی کاربران از حملات احتمالی ارسال می شود:

این اعلان ها نقش مهمی در آگاهی بخشی به کاربران دارند تا بتوانند سریعا نسبت به ایمن سازی اطلاعات خود اقدام کنند.

در مورد گوگل، به احتمال زیاد شرکت جلوی حمله رو گرفته و داره بهتون اطلاع می ده. با توجه به مباحث پیرامون هوش مصنوعی گوگل و حریم خصوصی در داده های شخصی، این شرکت به شما کمک می کند تا بتونید برید سراغ حسابتون و مطمئن بشید که احراز هویت چندمرحله ای (ترجیحا کلید امنیتی فیزیکی یا پس کی) فعاله. همچنین بهتره «برنامه حفاظت پیشرفته» (Advanced Protection Program) رو فعال کنید که اون هم نیاز به کلید امنیتی داره و لایه های امنیتی دیگه ای رو به حساب گوگل شما اضافه می کنه. این اقدامات در راستای مقابله با جاسوسی دولتی و محافظت شخصی اهمیت دارد. به عبارت دیگه، گوگل بهتون می گه چطوری در آینده بهتر از خودتون محافظت کنید.

توی اکوسیستم اپل، باید قابلیت Lockdown Mode (حالت محصور) رو روشن کنید. این قابلیت مجموعه ای از ویژگی های امنیتی رو فعال می کنه که هدف قرار دادن دستگاه های اپل شما رو برای هکرها سخت تر می کنه. اپل مدت هاست ادعا می کنه که تا حالا هیچ هک موفقی علیه کاربری که Lockdown Mode رو فعال کرده ندیده، اما خب هیچ سیستمی کامل نیست.

محمد المسکاتی، مدیر بخش راهنمای امنیت دیجیتال در Access Now (یک تیم جهانی از کارشناسان امنیتی که به صورت 24 ساعته پرونده های جاسوس افزاری علیه اعضای جامعه مدنی رو بررسی می کنن)، توصیه هایی رو که این مرکز به افراد نگران از جاسوس افزارهای دولتی می دهد، برای مقابله با جاسوسی دولتی با تک کرانچ در میان گذاشت.

این توصیه ها شامل این موارد می شه: به روز نگه داشتن سیستم عامل و اپلیکیشن های دستگاه؛ فعال کردن Lockdown Mode در اپل و Advanced Protection گوگل برای حساب ها و دستگاه های اندرویدی؛ مراقبت در مورد لینک ها و فایل های پیوستی مشکوک؛ ری استارت کردن منظم گوشی و توجه به تغییرات در عملکرد دستگاه.

درخواست کمک برای مقابله با جاسوسی دولتی

اینکه بعدش چه اتفاقی می افته بستگی به این داره که شما کی هستید.

ابزارهای متن باز و قابل دانلودی وجود دارن که هر کسی می تونه برای شناسایی حملات احتمالی جاسوس افزاری روی دستگاهش از اونا استفاده کنه، البته این کار یکم دانش فنی لازم داره. می تونید از Mobile Verification Toolkit یا همون MVT استفاده کنید؛ ابزاری که بهتون اجازه می ده خودتون دنبال ردهای فارنزیک (جرم شناسی دیجیتال) یک حمله بگردید. شاید این اولین قدم خوب قبل از درخواست کمک از بقیه باشه.

اگه نمی خواید یا نمی تونید از MVT استفاده کنید، می تونید مستقیما برید سراغ کسی که می تونه کمک کنه. اگه روزنامه نگار، مخالف سیاسی، دانشگاهی یا فعال حقوق بشر هستید، چندتا سازمان هستن که می تونن بهتون کمک کنن.

می تونید به Access Now و بخش راهنمای امنیت دیجیتالش مراجعه کنید. همچنین می تونید با سازمان عفو بین الملل (Amnesty International) تماس بگیرید که تیم بازرسان خودشون و تجربه زیادی در پرونده های مقابله با جاسوسی دولتی دارن. یا اینکه می تونید با Citizen Lab تماس بگیرید؛ یک گروه حقوق دیجیتال در دانشگاه تورنتو که تقریبا 15 ساله داره روی سوءاستفاده های جاسوس افزاری تحقیق می کنه.

اگه روزنامه نگار هستید، سازمان «گزارشگران بدون مرز» هم یه آزمایشگاه امنیت دیجیتال داره که پرونده های مشکوک به هک و نظارت رو بررسی می کنه.

خارج از این گروه ها، مثلا سیاستمدارها یا مدیران تجاری، باید به جاهای دیگه مراجعه کنن.

اگه برای یه شرکت بزرگ یا حزب سیاسی کار می کنید، احتمالا یه تیم امنیتی لایق (امیدواریم!) دارید که می تونید مستقیما پیش اونا برید. ممکنه اونا دانش تخصصی برای بررسی عمیق رو نداشته باشن، اما توی اون حالت احتمالا می دونن باید سراغ کی برن، حتی اگه سازمان هایی مثل Access Now، عفو بین الملل و Citizen Lab نتونن به کسایی که خارج از جامعه مدنی هستن کمک کنن.

در غیر این صورت، جاهای زیادی نیست که مدیران یا سیاستمدارها بتونن بهشون مراجعه کنن، اما ما پرس وجو کردیم و موارد زیر رو پیدا کردیم. ما نمی تونیم این سازمان ها رو کاملا تضمین کنیم یا مستقیما تاییدشون کنیم، اما بر اساس پیشنهادهای افرادی که بهشون اعتماد داریم، ارزش معرفی کردن رو دارن.

شاید شناخته شده ترین این شرکت های امنیتی خصوصی iVerify باشه که یه اپلیکیشن برای اندروید و iOS داره و به کاربرها این امکان رو می ده که درخواست بررسی عمیق فارنزیک بدن.

مت میچل، یکی از کارشناسان امنیتی معتبر که به افراد آسیب پذیر برای محافظت در برابر نظارت کمک می کنه، یه استارتاپ جدید به اسم Safety Sync Group داره که این نوع خدمات رو ارائه می ده.

جسیکا هاید، بازرس فارنزیک با تجربه در بخش های دولتی و خصوصی، استارتاپ خودش رو به نام Hexordia داره و خدمات بررسی هک های مشکوک رو ارائه می ده.

شرکت امنیت سایبری موبایل Lookout که تجربه تحلیل جاسوس افزارهای دولتی از سراسر جهان را دارد، در راستای مقابله با جاسوسی دولتی یه فرم آنلاین داره که به افراد اجازه می ده برای بررسی حملات سایبری شامل بدافزار، نفوذ به دستگاه و موارد دیگه درخواست کمک کنن. بعد از اون ممکنه تیم های هوش تهدید و فارنزیک شرکت وارد عمل بشن.

بعدش نوبت به کاستین رایو می رسه که مدیریت TLPBLACK رو بر عهده داره؛ یه تیم کوچیک از محققان امنیتی که قبلا توی تیم جهانی تحقیق و تحلیل کسپرسکی (GReAT) کار می کردن. رایو زمانی رئیس اون واحد بود که تیمش حملات سایبری پیچیده ای رو از طرف تیم های هکری زبده دولتی از آمریکا، روسیه، ایران و کشورهای دیگه کشف کرد. رایو به تک کرانچ گفت افرادی که شک دارن هک شدن، می تونن مستقیما بهش ایمیل بزنن.

بررسی و تحقیق

اینکه در ادامه چه اتفاقی می افته، بستگی به این داره که از کی کمک بخواید.

به طور کلی، سازمانی که بهش مراجعه می کنید ممکنه بخواد یه بررسی فارنزیک اولیه انجام بده؛ اونم با نگاه کردن به یه فایل گزارش عیب یابی (diagnostic report) که می تونید روی دستگاهتون بسازید و از راه دور با محقق ها به اشتراک بذارید. در این مرحله، نیازی نیست گوشیتون رو به کسی تحویل بدید.

این مرحله اول ممکنه بتونه نشانه های هدف گیری یا حتی آلودگی رو شناسایی کنه. ممکنه هم چیزی پیدا نشه. در هر دو صورت، محقق ها ممکنه بخوان دقیق تر بررسی کنن که در این صورت لازمه یه بک آپ کامل از دستگاهتون یا حتی خودِ دستگاه رو براشون بفرستید. اونجاست که محقق ها کارشون رو انجام می دن؛ کاری که ممکنه زمان بر باشه چون جاسوس افزارهای دولتی مدرن سعی می کنن ردپای خودشون رو مخفی یا پاک کنن. این اقدامات ضروری برای مقابله با جاسوسی دولتی هستند و در نهایت بهتون می گن چه اتفاقی افتاده.

متاسفانه، جاسوس افزارهای مدرن ممکنه هیچ ردپایی از خودشون باقی نذارن. به گفته حسن سلمی، مدیر تیم پاسخگویی به حوادث در بخش راهنمای امنیت دیجیتال Access Now، روش کار این روزها استراتژی «بزن و ببر» (smash and grab) هست؛ به این معنی که وقتی جاسوس افزار دستگاه هدف رو آلوده کرد، تا جایی که می تونه داده سرقت می کنه و بعد سعی می کنه هر ردپایی رو پاک کنه و خودش رو حذف کنه. فرض بر اینه که سازندگان جاسوس افزار سعی دارن از محصولشون محافظت کنن و فعالیتش رو از دید محقق ها و بازرس ها پنهان کنن.

اگه روزنامه نگار، مخالف سیاسی، دانشگاهی یا فعال حقوق بشر هستید، گروه هایی که بهتون کمک می کنن ممکنه ازتون بپرسن که آیا می خواید موضوع حمله به خودتون رو علنی کنید یا نه، اما مجبور به این کار نیستید. اونا خوشحال می شن که بدون گرفتن اعتبار عمومی، بهتون کمک کنن. البته ممکنه دلایل خوبی برای علنی کردنش وجود داشته باشه: برای محکوم کردن این حقیقت که یک دولت شما رو هدف قرار داده، که ممکنه اثر جانبی هشدار دادن به بقیه افراد مثل شما درباره خطرات جاسوس افزار رو داشته باشه؛ یا برای رسوا کردن یه شرکت جاسوس افزاری با نشون دادن اینکه مشتری هاشون دارن از تکنولوژی اونا سوءاستفاده می کنن.

در این مبحث آموختیم که مقابله با تهدیدات سایبری دولتی نیازمند هوشیاری و استفاده از ابزارهای تخصصی است. با جدی گرفتن هشدارهای امنیتی و بهره گیری از کمک سازمان های معتبر، می توان ریسک های ناشی از جاسوس افزارهای مزدور را به حداقل رساند و از حریم خصوصی دیجیتال در برابر نفوذهای هدفمند محافظت کرد.